Hacker Mustang Panda dan Earth Krahang asal China Menargetkan Serangannya ke Negara ASEAN

Share

PENUTUR.COM – Ada dua kelompok hacker asal China sedang berada dalam operasi yang menargetkan lembaga-lembaga di negara ASEAN.

Demikian laporan Unit 42, dari perusahaan keamanan siber Palo Alto Networks, 26 Maret lalu.

Selama 90 hari, para peneliti Unit 42 dari perusahaan keamanan siber Palo Alto Networks, telah mengidentifikasi dua kelompok ancaman persisten canggih (APT) asal China yang melakukan aktivitas siber spionase terhadap entitas dan negara-negara anggota ASEAN.

Kelompok APT pertama, Stately Taurus, menciptakan dua paket malware yang kami percaya ditargetkan pada entitas di Myanmar, Filipina, Jepang, dan Singapura.

Waktu pelaksanaan serangan ini bersamaan dengan KTT Khusus ASEAN-Australia, yang diselenggarakan pada tanggal 4-6 Maret 2024.

Stately Taurus (juga dikenal sebagai Mustang Panda, Bronze President, Red Delta, LuminousMoth, Earth Preta, dan Camaro Dragon) telah beroperasi setidaknya sejak tahun 2012.

Dengan menggunakan varian dari backdoor PlugX, seperti DOPLUGS, Stately Taurus atau Mustang Panda menyerang entitas di negara-negara seperti Myanmar, Filipina, Jepang, dan Singapura.

Selama KTT Khusus ASEAN-Australia yang diselenggarakan pada Maret 2024, para peneliti Unit 42 mengidentifikasi dua paket malware Stately Taurus yang digunakan untuk menargetkan negara-negara di Asia.

Hacker menciptakan malware untuk paket-paket ini pada tanggal 4-5 Maret 2024, yang bersamaan dengan KTT Khusus ASEAN-Australia (4-6 Maret 2024).

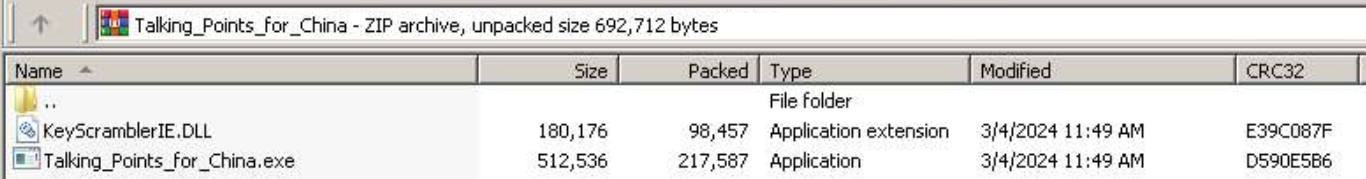

Paket 1: Talking_Points_for_China.zip

Penyerang menciptakan paket pertama pada tanggal 4 Maret 2024, sebagai arsip ZIP. Entitas yang berlokasi di Filipina, Jepang, dan Singapura melihat file ini keesokan harinya (dibuktikan dengan sampel yang mereka unggah ke basis data).

Isi arsip Talking_Points_for_China.zip ada dua file, seperti yang ditunjukkan dalam gambar di bawah ini.

Gambar file yang dikirim hacker.

Gambar file yang dikirim hacker.

File executable Talking_Points_for_China.exe sebenarnya adalah copy yang namanya telah diubah dari program anti-key logging KeyScrambler.exe yang dikembangkan oleh QFX Software Corporation.

Hacker sering kali menyalahgunakan dan memanfaatkank produk-produk yang sah untuk tujuan jahat. Ini tidak berarti bahwa KeyScrambler.exe tersebut cacat atau jahat.

Malware ini kemudian mencoba untuk menjalin koneksi ke 103.27.109[.]157:433.

Paket 2: Note PSO.scr

Pelaku ancaman menciptakan paket kedua pada tanggal 5 Maret 2024, sebagai file screensaver (dengan ekstensi SCR), yang diterima sebuah entitas yang berlokasi di Myanmar pada hari yang sama (dibuktikan dengan unggahan ke repositori malware).

Nama Note PSO.scr diduga terkait dengan Personal Staff Officer (PSO), sebuah jabatan dalam militer Myanmar.

Unit 42 mengamati bahwa Stately Taurus beralih taktik, teknik, dan prosedur (TTP) dalam paket berbahaya ini.

Alih-alih memilih untuk mengandalkan format arsip berkas yang biasa (ZIP, RAR, ISO) untuk pengiriman, kali ini Stately Taurus menggunakan file executable seperti screensaver (SCR) untuk infeksi awal.

File ini akan mengarahkan korban mengunduh malware dari alamat IP 123.253.32[.]71.

Setelah file SCR dieksekusi, hacker akan mencoba membuat koneksi jaringan untuk mengunduh berkas executable WindowsUpdate.exe dan DLL berbahaya, EACore.dll. Kedua file ini dihosting di lokasi berikut:

hxxp[:]//123.253.32[.]71/WindowsUpdate.exe

hxxp[:]//123.253.32[.]71/EACore.dll

WindowsUpdate.exe sebenarnya merupakan versi lama dari EACoreServer.exe dari perusahaan game video ternama Electronic Arts, Inc (EA) dan tidak berbahaya.

Hacker menyamar sebagai produk EA agar korban terpedaya sementara di belakang layar, mereka mengunduh berkas DLL yang berbahaya yang mereka ubah namanya untuk menimpa EACore.dll yang asli.

Malware ini kemudian mencoba untuk menjalin koneksi ke www[.]openservername[.]com di 146.70.149[.]36 yang dicurigai merupakan server command and control (C2) hacker.

Kelompok Stately Taurus ini secara rutin melakukan kampanye spionase siber dan menargetkan entitas pemerintah dan organisasi nirlaba, serta organisasi keagamaan di Amerika Utara, Eropa, dan Asia.

Unit 42 mengidentifikasi lalu lintas jaringan dari entitas di ASEAN menuju infrastruktur hacker kelompok APT Tiongkok kedua, namun tidak menyebutkan identitas kelompok tersebut.

Perusahaan keamanan siber lainnya, Trend Micro mengungkapkan kelompok tersebut adalah Earth Krahang.

Kelompok APT China ini terlibat dalam intrusi siber serupa di 35 negara, dengan fokus yang kuat pada Asia Tenggara.

Kelompok ini, bersama dengan Earth Lusca, menunjukkan taktik-taktik yang terkoordinasi, yang mungkin dikelola oleh kontraktor pemerintah China yang disebut I-Soon.

Modus operandi Earth Krahang melibatkan memanfaatkan teknik spear-phishing dan memanfaatkan kerentanan dalam server yang terbuka untuk memasang malware buatan seperti PlugX dan ShadowPad.

Temuan-temuan ini menyoroti peningkatan kecanggihan dan ancaman siber yang disponsori oleh negara, yang menimbulkan tantangan signifikan bagi upaya keamanan siber secara global.

APT atau Advanced Persistent Threat, biasanya terdiri dari para hacker yang mendapat dukungan langsung atau tidak langsung dari suatu pemerintahan untuk melakukan kegiatan cyberespionage atau serangan siber lainnya.